疑われるロシア・北朝鮮ハッカーの関与:Qilin ランサムウェアが南韓国金融機関から2TBデータ流出の可能性

目次

韓国のQilinランサムウェア攻撃は、ロシアと北朝鮮の脅威アクターによる連携した作戦で、金融機関を標的にし、管理サービスプロバイダーのサプライチェーン侵害を通じて2TB以上の機密データを盗みました。

-

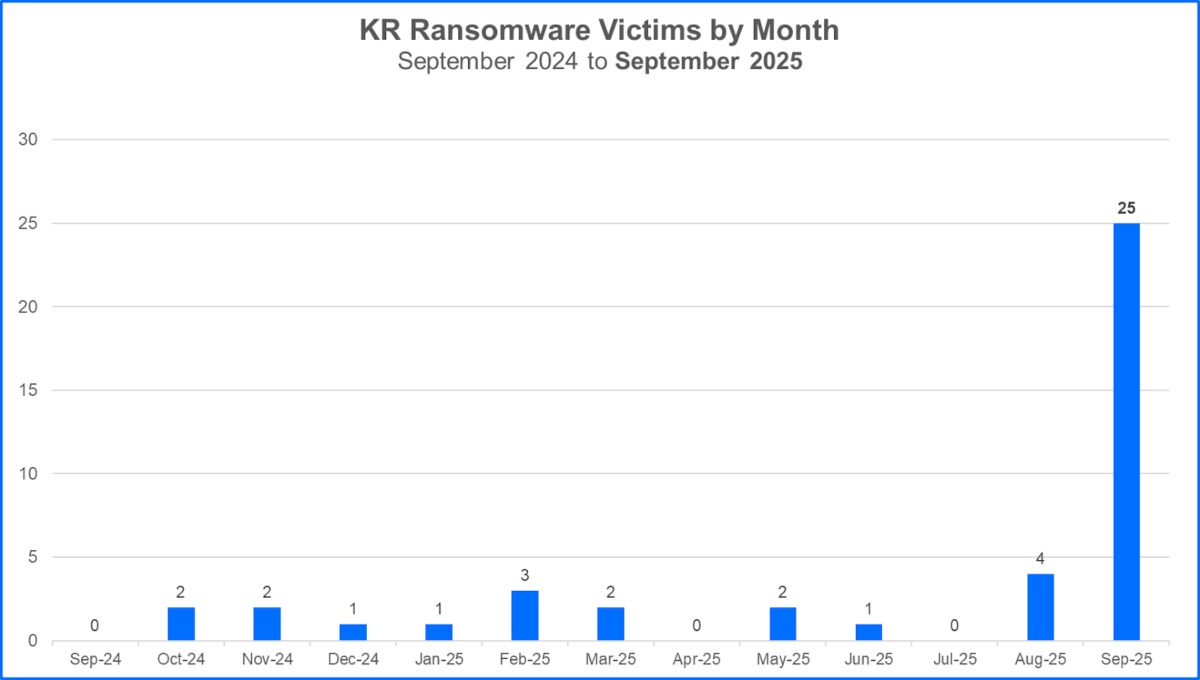

韓国のQilinランサムウェアが急増:2024年9月に25件のインシデントが発生し、月平均2件を大幅に上回りました。

-

攻撃は金融セクターに集中し、24の組織が被害を受け、韓国は今年世界でランサムウェア被害が2番目に多い国となりました。

-

Bitdefenderの分析によると、3回の波で100万ファイル以上が盗まれ、数億ドルの価値を持つ軍事・経済インテリジェンスが含まれています。

韓国のQilinランサムウェア攻撃の詳細を解説:ロシア・北朝鮮ハッカーが銀行から2TBを盗む。影響と防御策をクリプトファイナンスのセキュリティ視点で分析。情報を把握して資産を守ろう。

韓国のQilinランサムウェア攻撃とは何ですか?

韓国のQilinランサムウェア攻撃は、Ransomware-as-a-Service(RaaS)の手法と国家支援要素を組み合わせた洗練されたサイバー作戦で、主に同国の金融インフラを狙っています。サイバーセキュリティ企業Bitdefenderは、2024年10月の脅威報告書で、攻撃者が管理サービスプロバイダーを侵害してマルウェアを展開したと詳細に説明しています。今年33件のインシデントが発生し、そのうち25件がQilin関連です。特に9月単独で25件の急増は、サプライチェーンの脆弱性を露呈し、銀行の機密データを恐喝の標的にしました。

ロシアと北朝鮮のハッカーはどのように韓国の金融機関を標的にしたのですか?

この作戦は、管理サービスプロバイダー(MSP)の侵害を初期アクセスとして活用し、金融ネットワークへの迅速な横移動を可能にしました。Bitdefenderの調査は、2024年9月のランサムウェア報告書の異常を検知した後開始され、ロシア起源のQilinグループ(RaaSモデルで運営)と、北朝鮮関連のMoonstone Sleetアクターの関与を確認しました。識別された33件のうち24件が金融関連で、2TB以上のデータが流出され、軍事・経済的に重要な文書が含まれました。

Bitdefenderの2024年10月28日報告書によると、韓国は2025年のランサムウェア被害で世界2位となり、米国に次ぐ位置づけです。攻撃者は侵入を反汚職活動としてフレームし、プロパガンダ風のメッセージでデータ漏洩を正当化しました。例えば、2024年8月20日の建設会社の侵害では、ハッカーは橋やLNGタンクの設計図に「軍事インテリジェンス価値」があると主張し、漏洩フォーラムで北朝鮮指導部向け報告書の準備を言及していました。

韓国のランサムウェア被害者。出典: Bitdefender

韓国のランサムウェア被害者。出典: BitdefenderQilinは2025年を通じて活発で、10月だけで180件以上の被害を主張し、NCC Groupの脅威インテリジェンスによると世界のランサムウェアインシデントの29%を占めています。グループのロシア起源は明らかで、創設メンバー「BianLian」がロシア語サイバーフォーラムで活動し、Qilinは独立国家共同体(CIS)エンティティを標的にしないポリシーを遵守しています。アフィリエイトは技術サポートを受け、恐喝素材作成の社内チームがあり、コアオペレーターは利益分配を主張します。

Korean Leaksキャンペーンは3段階で展開され、28の被害者から100万ファイルが蓄積されました。2024年9月14日の初期波で10の金融管理企業が暴露されました。9月17-19日と9月28日-10月4日の後続リリースで18件追加され、汚職、株操作、政治家とのつながりに関するデータダンプで株式市場を混乱させる脅威がありました。漏洩サイトから4つの追加投稿が削除され、有償ランサムによる可能性があります。韓国メディアJoongAng Dailyは2024年9月23日、サービスプロバイダーGJTecの侵害で20以上の資産運用会社が被害に遭ったと報じました。

Bitdefenderは、この脅威のハイブリッド性を強調:QilinのRaaSインフラが国家アクターのスパイ活動動機と融合しています。「この作戦は、金融のような重要セクターへの進化するリスクを強調し、サイバー犯罪と地政学的緊張が交差する点を浮き彫りにします」とBitdefenderのスポークスパーソンは報告書で述べました。同社のエンドポイントセキュリティの専門知識が攻撃経路を追跡し、政治修辞でデータ盗難を隠す活動家を装う戦術を明らかにしました。

よくある質問

Qilinランサムウェアグループがクリプトと金融セクターにとって大きな脅威となる理由は何ですか?

Qilinグループは、RaaSの効率性、大規模攻撃、地域回避により際立っており、BitdefenderとNCC Groupの分析によるとです。2025年、韓国の銀行のような金融ハブを狙い、サプライチェーンの弱点からクリプト取引所やフィンテックに影響する機密データを盗みました。被害者は数百万ドルの恐喝要求に直面し、支払い拒否で漏洩が発生し、市場信頼を損ないます。

韓国の金融機関は将来のQilin型ランサムウェア攻撃をどのように防げますか?

Qilinランサムウェアから守るため、機関はMSPの審査、多要素認証、定期的なペネトレーションテストを優先すべきで、Bitdefenderの専門家が推奨しています。ゼロトラストアーキテクチャとフィッシング教育で初期アクセスリスクを低減。韓国の事例では、ネットワーク分離が2TB漏洩を制限し、迅速な対応と最小限の金融混乱を実現できたでしょう。

主なポイント

- 韓国のランサムウェア急増:2024年9月に25件のQilin攻撃が発生し、年間平均の12倍で、金融に集中。

- 国家支援要素:北朝鮮Moonstone Sleetのつながりは恐喝を超えたスパイ活動を示唆、2TBの盗難データに軍事インサイトを含む。

- 防御策:サプライチェーンセキュリティを強化し、RaaS指標を監視してグローバル脅威からクリプト関連金融資産を守る。

結論

韓国のQilinランサムウェア攻撃は、Bitdefenderの2024年脅威報告書で詳述されたように、サイバー犯罪と国家アクターが金融インフラを標的にする拡大するつながりを象徴しています。2025年の33件のインシデントが銀行と資産運用の脆弱性を露呈し、2TBのデータ盗難は経済安定とセキュアな金融に依存するクリプトエコシステムに継続的なリスクをもたらします。ステークホルダーは今、強固な防御に投資し、将来の脅威を緩和し、デジタル市場の信頼を維持すべきです。