SolanaのWetトークンプリスールでSybil攻撃の可能性:検知ツールと予防策の重要性

SOL/USDT

$9,060,404,232.63

$98.25 / $89.30

差額: $8.95 (10.02%)

+0.0041%

ロングが支払い

目次

クリプトプレセールにおけるSybil攻撃とは、単一のエンティティが複数の偽ウォレットを使ってトークン配布を支配する協調的な取り組みを指します。最近のSolanaイベントでは、1,000以上のウォレットがプレセールを狙い撃ちしました。チームはこうした悪用を防ぎ、本物の参加者が公平にアクセスできるように、KYCや検出アルゴリズムの導入を強く推奨されています。

-

SolanaのプレセールでSybil攻撃が急増し、ボットが数千のウォレットを制御して供給を即座に枯渇させました。

-

Blockchain分析ツールのBubblemapsは、異常なクラスター化パターンを追跡して攻撃者を特定しました。

-

最近の事例では、あるプロジェクトで60%のエアドロップを奪取し、もう一つのプロジェクトで30%のトークンを狙い撃ちしており、強固な防御の必要性を強調しています。

クリプトプレセールにおけるSybil攻撃は、Solanaの公平なトークン発売を脅かしています。Wetトークンセールが乗っ取られた経緯と、プロジェクトがこれらの悪用から身を守るためのステップを学びましょう。予防策を今すぐ発見してください。

クリプトプレセールにおけるSybil攻撃とは何ですか?

クリプトプレセールにおけるSybil攻撃とは、単一のアクターが多数の偽のアイデンティティやウォレットを作成・制御し、トークン配布を操作するものです。通常、本物のユーザーが参加する前に、割り当てをすべて狙い撃ちします。注目すべきSolanaの事例では、1,000以上のウォレットが一つのエンティティにリンクされており、Wet (WET) トークンプレセールを支配しました。これにより主催者は発売をキャンセルし、より公平な代替案を計画しました。この事例は、分散型トークンセールのこうした協調的な悪用に対する脆弱性の高まりを浮き彫りにしています。

BubblemapsはSolanaプレセールのスナイパーをどのように検知したのですか?

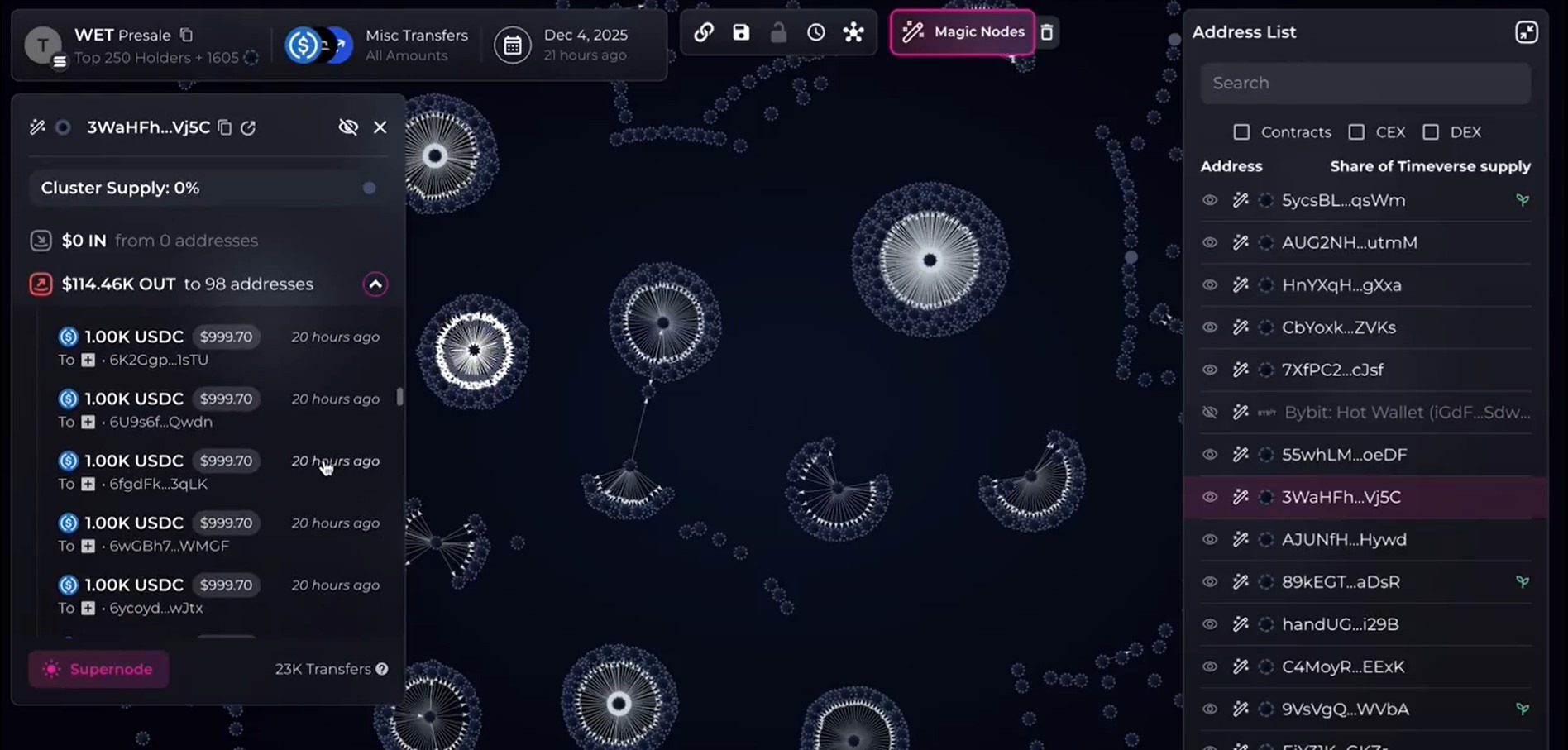

Blockchain分析会社のBubblemapsは、プレセール中のウォレット行動を分析することで攻撃者を特定しました。彼らのプラットフォームは、参加した1,530のウォレットのうち少なくとも1,100が、同一の資金源と活動タイムスタンプを共有し、狭い時間枠で同等のSolana (SOL) トークンを受け取っていたことを明らかにしました。CEOのNick Vaiman氏は、これらのパターン(例: 少数の取引所リンクアドレスから資金提供された新しいウォレット)が、チェーン上で直接的なつながりがなくても単一の制御エンティティを示唆すると説明しました。チームはさらに、一つのクラスターでの「ミス」をソーシャルメディアハンドル「Ramarxyz」に追跡し、このハンドルが後で公開で返金を要求したことを確認しました。

Bubblemapsによると、スナイパーは取引所から数千の新しいウォレットをそれぞれ1,000 USDCで事前に資金提供し、迅速な参加を可能にしていました。Vaiman氏は、攻撃手法は様々ですが、一貫した行動分析で隠れたつながりを明らかにできるとし、発売のセキュリティを確保するための専門ツールの価値を強調しました。

Source: Jupiter

よくある質問

WetトークンプレセールのSybil攻撃で何が起こったのですか?

Solana上のWet (WET) トークンプレセールは、Jupiter取引所アグリゲーター経由で開催され、1つのアクターが制御する1,000以上のウォレットを使ったボットファームにより、数秒で完売しました。プロジェクトの自動マーケットメーカーであるHumidiFiチームは、この操作を確認し、元の発売をキャンセルし、検証済み参加者向けにプロラタエアドロップ付きの新しいトークンを発表しました。スナイパーは完全に除外されます。

クリプトプロジェクトはエアドロップでのSybil攻撃をどのように防げますか?

エアドロップやプレセールでのSybil攻撃に対抗するため、プロジェクトは参加者向けにKnow Your Customer (KYC) 検証を採用するか、疑わしいパターンのウォレットクラスターを検知するアルゴリズムを展開すべきです。適格性の手動レビューも役立ち、分析専門家へのアウトソーシングで徹底した保護を確保できます。Vaiman氏が指摘したように、これらを重大な脅威として扱い、専用のリソースを割り当てることは信頼を維持するために不可欠です。

Bubblemaps demonstrated the wallets participating in the presale. Source: Bubblemaps

関連: Pepe memecoinのウェブサイトが悪用され、ユーザーをマルウェアにリダイレクト:Blockaid

トークン発売におけるSybil攻撃の重大なセキュリティ脅威

Sybil攻撃は、クリプトプレセールとエアドロップ全体で頻度が増加しており、最近の事例がSolanaのような分散型エコシステムのシステムリスクを露呈しています。11月には、単一のエンティティがaPrioriのエアドロップでAPRトークンの60%を奪取し、Edel Finance関連のウォレットがEDELトークンの30%を占めたとされましたが、チームはこれらが正当なベスティングだと主張しています。これらの事例は、攻撃者がボットファームとクラスター化されたウォレットを使って本物のユーザーを上回るパターンを示しており、プロジェクトはしばしば救済策を探す羽目になります。

BubblemapsのVaiman氏は、こうした悪用の実行方法が毎回異なるため、積極的な対策が不可欠だと警告しました。彼は、アイデンティティを検証するためのKYC統合や、同期資金提供などの異常をフラグする先進アルゴリズムを推奨しています。小規模チームにとっては、分析プロバイダーとの提携がリソースを過度に負担せずにスケーラブルな解決策を提供します。Jupiterプラットフォーム経由で攻撃者が支配したWetプレセールの失敗は、レイヤード防御なしでは優れたホストイベントでさえ脆弱であることを示しています。

専門家らは、Sybilリスクを無視することはコミュニティの信頼とプロジェクトの存続性を損なうと同意しています。Blockchainフォレンジックの歴史的データによると、Bubblemapsの内部追跡で過去1年間のSolanaベース発売で検知されたウォレットクラスターが40%増加しました。チェーン上履歴やステーク証明の事前要件などの多段階検証を導入することで、機会主義的なスナイパーを効果的にフィルタリングできます。クリプト空間が成熟するにつれ、公平な配布に関する規制の監視が、より多くのプロジェクトを標準化された反Sybilプロトコルに向かわせる可能性があります。

Magazine: Inside a 30,000 phone bot farm stealing crypto airdrops from real users

主なポイント

- Sybil攻撃がプレセールを支配:協調的なウォレットファームがトークン供給を即座に枯渇させる可能性があり、Wetセールでは1つのアクターが1,100以上のアイデンティティを使用しました。

- 分析による検知:Bubblemapsのようなツールが資金提供とタイミングのパターンを明らかにし、散在するウォレットを単一のコントローラーにリンクして迅速に特定します。

- 予防策:KYC、アルゴリズムチェック、手動監査を採用して発売を守り、全ユーザーの公平な参加を確保します。

結論

クリプトプレセールにおけるSybil攻撃は、Wetトークン事件と最近のエアドロップ操作で示されるように、Solanaおよびより広範なブロックチェーンプロジェクトにとって喫緊の課題です。Bubblemapsのような企業の専門知識を活用し、強固な検知方法を導入することで、チームはこれらの脅威を軽減し、セキュアで包括的なトークン配布を促進できます。業界が進化する中、反Sybil対策を優先することはレジリエントなエコシステム構築の鍵となります—警戒を怠らず、先進的な検証ツールを探求して今日の投資を保護しましょう。