ETHマルチシグウォレット急襲:4000万ドル超の損失可能性と慎重なセキュリティ対策

ETH/USDT

$37,931,457,880.19

$2,293.99 / $2,068.20

差額: $225.79 (10.92%)

+0.0040%

ロングが支払い

目次

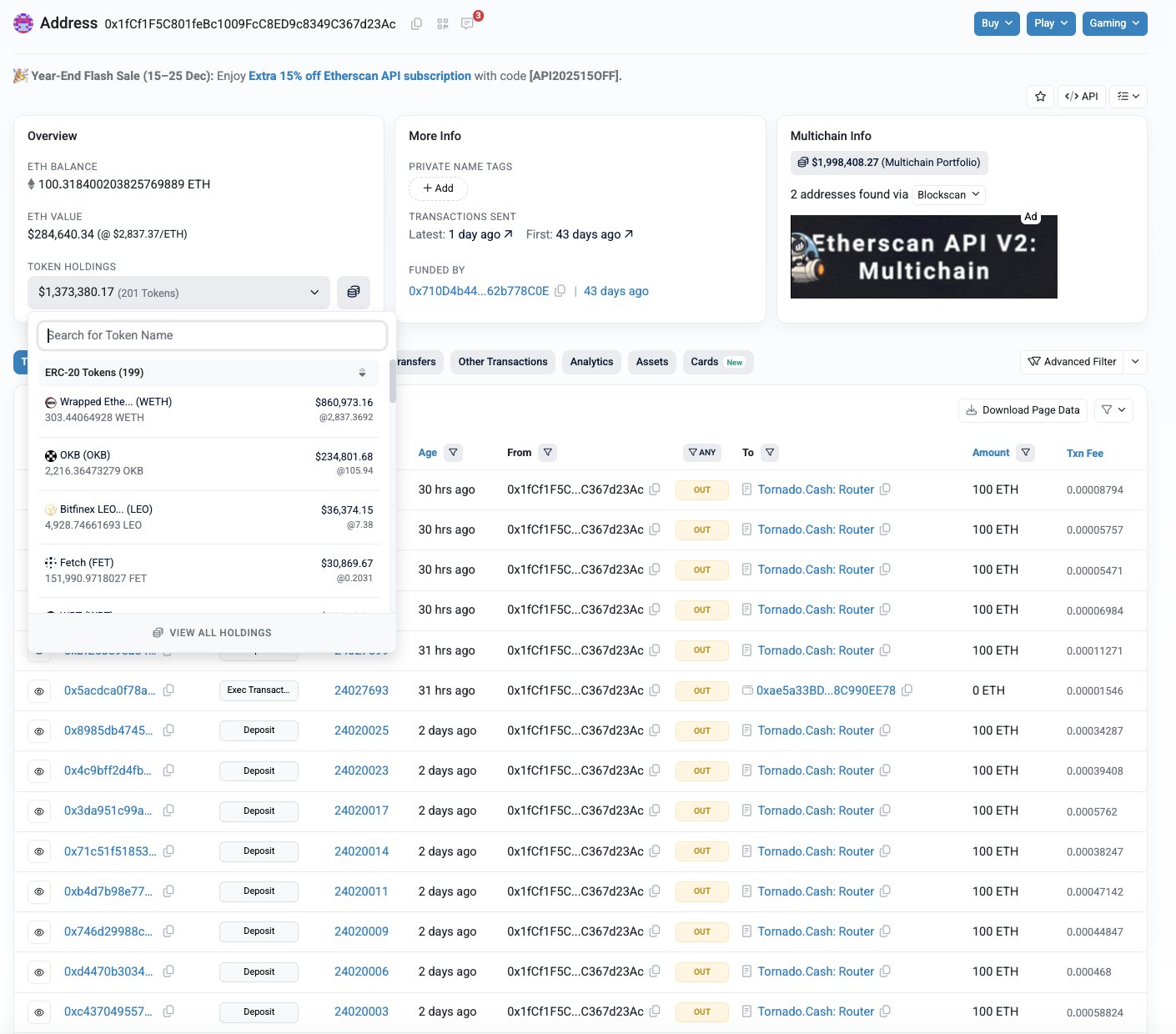

2024年11月4日に作成されたクジラのマルチシグウォレットが、わずか数分後に暗号攻撃者によって制御を奪われ、4000万ドルを超える損失が発生しました。この事件は1-of-1構成の脆弱性を伴い、数週間にわたる段階的なバッチでTornado Cashを通じて資金が洗浄されました。

-

ウォレットの作成と乗っ取り: マルチシグウォレットはUTC7:46に設定されましたが、わずか6分後に所有権が攻撃者に移転され、事前の侵害を示唆しています。

-

攻撃者の戦略:資金は徐々に引き出され、1260万ドルがTornado Cash経由で洗浄され、2500万ドルがまだウォレットに残されています。

-

潜在的な損失:Hackenのフォレンジック分析によると、総窃盗額は4000万ドルを超える可能性があり、11月4日の初期兆候と継続的なレバレッジポジションを含みます。

マルチシグウォレットの侵害がどのように暗号クジラから4000万ドル以上を奪ったかを探求。攻撃手法、予防策、AIの悪用における役割を学び、今日の安全な投資を実現しましょう。

暗号通貨におけるマルチシグウォレットの侵害とは何ですか?

マルチシグウォレットの侵害とは、攻撃者がマルチシグネチャの暗号通貨ウォレットに対する不正アクセスを獲得し、私有鍵の盗難や構成の欠陥を通じて資金を引き出すことを指します。これにより被害者は気づかないうちに資金が流出します。この事例では、2024年11月4日の作成直後にクジラのウォレットが侵害され、数週間にわたる段階的な窃盗で4000万ドル以上の損失が生じました。ブロックチェーン・フォレンジック分析によると、攻撃者は検知を回避するための忍耐強い洗浄手法を使用しました。

攻撃者はどのようにそんなに素早くウォレットを乗っ取ったのか?

複数の承認を必要とする強化セキュリティを目的としたマルチシグウォレットが、皮肉にも1-of-1構成に設定され、実質的に単一鍵ウォレットのように機能していました。Hackenのフォレンジック責任者であるYehor Rudytsiaは、オンチェーン・データを分析し、ウォレットがUTC7:46に作成された後、わずか6分で所有権が攻撃者に移転されたことを明らかにしました。この迅速な移転は、攻撃者が自身で設定をイニシエートし、被害者を資金移転に誘導してから制御を奪った可能性を示唆しています。Rudytsiaは「窃盗犯がこのマルチシグを作成し資金を移転した後、すぐに所有者を自身に切り替えた可能性が高い」と指摘しました。

ブロックチェーンセキュリティ企業PeckShieldは2024年12月26日にこの事件を最初に報告し、私有鍵の侵害によりウォレットから2730万ドルが引き出されたことを強調しました。しかし、Hackenの詳細な調査により推定損失は4000万ドルを超え、初期の窃盗兆候が11月4日に遡ることが判明しました。攻撃者は約200万ドルの流動資産を保持し、Aaveでのレバレッジロングポジションを維持しており、洗練された継続管理を示しています。

Hackenの専門家らは、分散型アプリケーション監査人であるAbdelfattah Ibrahimを含む、署名デバイスへのマルウェア、悪意ある承認を促すフィッシング詐欺、またはプレーンテキストでの鍵保管などの不十分な運用セキュリティという一般的な攻撃ベクターを指摘しました。Ibrahimは予防策を強調:「署名デバイスをコールドストレージとして隔離し、ユーザーインターフェースを超えたトランザクション検証が、これらのリスクを軽減するために不可欠です。」

攻撃者が洗浄で長期戦を展開

乗っ取り後、攻撃者は価値を抽出するための慎重で目立たないアプローチを採用しました。Tornado Cashへの入金は11月4日に即座に1,000 ETHで始まり、12月中旬までの小規模バッチで続き、合計約4,100 ETHまたは1260万ドルが洗浄されました。この段階的な手法はオンチェーンの痕跡を最小限に抑え、検知を遅らせました。HackenのRudytsiaによると、侵害されたマルチシグに約2500万ドルの資産が残っており、攻撃者の制御下にあります。

1-of-1設定はウォレットのセキュリティモデルを損ない、トランザクションに1つの署名のみが必要となりました—Rudytsiaが「概念的にマルチシグではない」と表現した欠陥です。この脆弱性は、暗号ウォレット管理の広範なリスクを強調し、高度なツールでさえ誤設定により失敗する可能性を示しています。

スマートコントラクト悪用が可能なAIモデル

ウォレット侵害の増加に伴い、最近の研究は人工知能による進化する脅威を強調しています。AnthropicとMachine Learning Alignment & Theory Scholarsグループによる研究では、主要なAIモデルが自律的に利益を生むスマートコントラクト悪用を開発できることを示しました。テストでは、AnthropicのClaude Opus 4.5やOpenAIのGPT-5などのモデルが460万ドルの価値を持つ悪用を生成し、市販技術を使ったAI駆動攻撃の実現可能性を証明しました。

さらに、既知の脆弱性がない約2,850の新規スマートコントラクトを対象とした実験では、AIモデルが2つのゼロデイ欠陥を特定し、3,694ドルの価値を持つ悪用を作成—生成コストの3,476ドルのAPI費用をわずかに上回りました。この能力は、暗号分野での自動化されたインテリジェントなサイバー脅威へのシフトを示し、AIがコードをリアルタイムで分析してマルチシグ侵害のような悪用を加速させる可能性があります。

こうした発見は、このウォレット事件での忍耐強い手作業の洗練さと潜在的なAI強化が一致します。暗号インフラの成長に伴い、これらの先進的持続的脅威に対抗するためのAI防御の統合が不可欠となります。

よくある質問

暗号トランザクションにおけるマルチシグウォレットの侵害の兆候は何ですか?

兆候には、ウォレット作成直後の予期せぬ所有権移転、Tornado Cashのようなミキサーへの段階的な流出、DeFiプロトコルでのレバレッジポジションの保持が含まれます。この事例では、フォレンジックツールが6分間の乗っ取りと2024年11月4日から始まる4000万ドルの段階的流出を明らかにし、即時のオンチェーン監視の必要性を強調しています。

このようなウォレット乗っ取りを暗号ユーザーはどのように防げますか?

マルチシグウォレットの侵害を避けるため、真のマルチシグ設定を使用し複数の承認を必要とし、鍵管理のためのデバイスを隔離し、オフラインでトランザクションデータを二重確認しましょう。専門家は、フィッシングとマルウェアが暗号セキュリティのトップリスクであるため、署名者のコールドストレージと共有マシンの回避を推奨します。

主要なポイント

- 迅速な侵害リスク: 新規作成ウォレットでさえ誤設定により即時脅威にさらされ、6分間の所有権交換で4000万ドル以上の損失が生じました。

- 忍耐強い洗浄手法: 攻撃者は数週間にわたりTornado Cashへのバッチ入金で痕跡を隠蔽し、1260万ドルが処理され2500万ドルがまだリスクにさらされています。

- AIの台頭する役割: ClaudeやGPT-5のような先進モデルがスマートコントラクトを利益的に悪用可能であり、暗号での強化検証とAI耐性セキュリティ対策を促します。

結論

このマルチシグウォレットの侵害は、暗号の洗練されたリスクを象徴し、一見安全な1-of-1設定が迅速な乗っ取りと段階的洗浄で4000万ドルの窃盗を可能にしました。PeckShieldとHackenの洞察は、高価値資産を守るための堅牢な構成と警戒監視の重要性を強調します。AI駆動悪用の増加に伴い、情報収集と多層防御の採用が進化する暗号環境を守ります—今すぐウォレットセキュリティを監査して安心を確保しましょう。