ダークウェブで盗まれたcryptoアカウント、平均105ドルで売買の可能性?Kaspersky SecureList報告

ID/USDT

$11,593,370.96

$0.0586 / $0.0539

差額: $0.004700 (8.72%)

-0.0318%

ショートが支払い

目次

KasperskyのSecureListデータによると、ダークウェブで盗まれた暗号資産アカウントの平均価格は105ドルで、60ドルから400ドルまでの範囲です。フィッシングで盗まれたこれらの情報は、ハッカーが高価値の認証情報を迅速に現金化するか、検証後に再販するための供給チェーンに入ります。

-

ダークウェブ市場で盗まれた暗号資産アカウントの平均価格は105ドル。

-

フィッシングデータはメール、Telegramボット、または管理パネル経由で迅速に処理されます。

-

Kasperskyの2025年フィッシング分析によると、攻撃の88.5%が認証情報を狙っています。

フィッシング詐欺からダークウェブで平均105ドルで売られる盗まれた暗号資産アカウントの仕組みを解説。配信方法、再販ルート、リスクを学び、2025年の暗号資産環境で資産を守りましょう!

ダークウェブで盗まれた暗号資産アカウントの平均価格は?

盗まれた暗号資産アカウントは、ダークウェブ市場で平均105ドルの価格で取引され、アカウントの質や紐づく資産によって60ドルから400ドルまで変動します。KasperskyのSecureListによると、このデータはフィッシング攻撃から生まれ、より広範なサイバー犯罪エコシステムへの入り口となり、認証情報が迅速に取引されたり保管されたりします。

盗まれた暗号資産データはフィッシングサイトからどうやって抜け出す?

盗まれた暗号資産データは、フィッシングページから主に3つのルートで流出します:メール転送、Telegramボット通知、管理パネルへのアップロード。攻撃者はGoogle Forms、Microsoft Forms、GitHub、Discordなどの正当なプラットフォームを悪用して隠蔽します。メール配信の場合、偽ログイン画面のフォーム入力をサーバーサイドのPHPスクリプトが収集し、攻撃者制御のアドレスに転送しますが、プロバイダーの遅延やブロックに悩まされます。

Telegramボットは即時配信と追跡の難しさから人気が急上昇。悪意あるスクリプトがボットトークンとチャットIDでTelegram APIを呼び、時にはHTMLに直接埋め込んで簡易化します。これによりリアルタイム通知、使い捨てボット、ホスティング制約からの独立が可能になります。

管理パネルは最も洗練された選択肢で、データベース付きのフィッシングフレームワークに統合。時間・地域別のライブ統計、自動認証検証、再販用エクスポートツールを提供します。これらが大規模・組織的な暗号資産ユーザー向けフィッシングキャンペーンを支えています。

よくある質問

ダークウェブで最も高額取引される盗まれた暗号資産アカウントの種類は?

ワンタイムコード付き、ウォレットアクセス可能、またはフィアットオンランプ連携のアカウントが高額で、最大400ドルに達します。KasperskyのSecureListによると、これらの高価値ターゲットは即時販売され、低品質のものは有効性テスト後に再販ルートへ進みます。

サイバー犯罪者はフィッシング攻撃の盗まれた暗号資産データをどう再販する?

サイバー犯罪者はデータをまとめ、安価で仲買人に売却。仲買人はスクリプトで認証をテスト・フィルタリングし、パスワード再利用を悪用してレコードを統合します。検証済みプロファイルはダークウェブフォーラムやTelegramストアに上場され、年齢、残高、セキュリティ機能で価格付けされ、スキャマー向けに販売されます。

要点まとめ

- 平均105ドル:盗まれた暗号資産アカウントは60ドル〜400ドルの範囲で、サイバー犯罪の即時利益を生み出します。

- フィッシング流出が進化:速度でTelegramボットが優勢、管理パネルでスケールを実現(SecureListより)。

- 再販がリスクを増大:認証情報盗難の88.5%がデータダンプ、テスト、Telegram販売で続き、今すぐ2要素認証を強化。

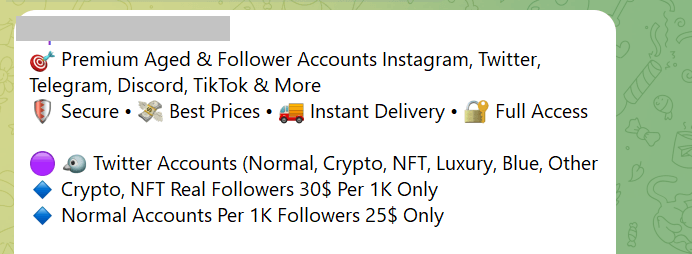

ハッキングされた暗号資産ソーシャルメディアデータの出品例。出典:SecureList。

ハッキングされた暗号資産ソーシャルメディアデータの出品例。出典:SecureList。ハッカーが盗まれた暗号資産データをどう現金化・取引する?

暗号資産データは取引所ログイン、ウォレット、オンランプへの直接アクセスが可能で高収益性が高く、認証情報、電話番号、個人情報も標的です。高優先アイテムは即売却、低品質はSMS詐欺、ソーシャルエンジニアリング、ID悪用(書類・生体認証含む)に利用されます。

再販チェーンは数百万レコードのバルクダンプから始まり、仲買人がわずか50ドルで入手。これらの購入者はパスワード再利用を悪用し、サービス横断でログイン検証スクリプトを展開。古い認証情報で新アカウントを開くことが多く、データが高価値プロファイルに統合されます。

洗浄済みデータセットはダークウェブフォーラムやTelegramチャネルに登場し、階層価格とフィードバックシステム付き。ソーシャルメディア認証情報は数セントから数百ドル、メッセージングアプリは最大150ドル、書類は0.5〜125ドル。Telegramストアは残高や2要素認証などの詳細を強調します。

KasperskyのSecureListの2025年1〜9月分析では、フィッシングの88.5%が認証情報、9.5%が個人データ、2%がカードを標的とし、盗まれた暗号資産アカウントと盗まれた暗号資産データへの集中を強調しています。

結論

ダークウェブで平均105ドルの盗まれた暗号資産アカウントは、Telegram配信から管理パネル運用、階層再販までのフィッシング供給チェーンの危険性を象徴します。KasperskyのSecureListが詳述するように、このエコシステムは認証情報中心でデータダンプ・検証によりリスクを永続化。投資家はハードウェアウォレットと監視を優先し、進化する暗号資産環境の脅威から資産を守りましょう。